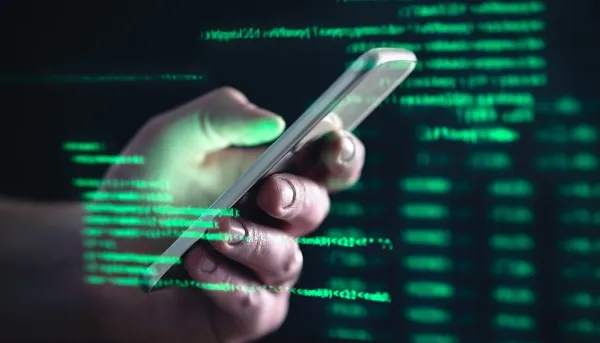

Selular.ID – Peneliti keamanan siber menemukan modus serangan baru di mana peretas memanfaatkan platform tepercaya Hugging Face untuk menyebarkan perangkat lunak berbahaya (malware) yang dirancang mencuri data pengguna Android.

Laporan ini terungkap dalam penelitian yang dipublikasikan akhir Januari 2026, menunjukkan bahwa ancaman malware kini semakin sulit dideteksi karena menyamar melalui situs yang umum dikunjungi pengembang dan pengguna teknologi.

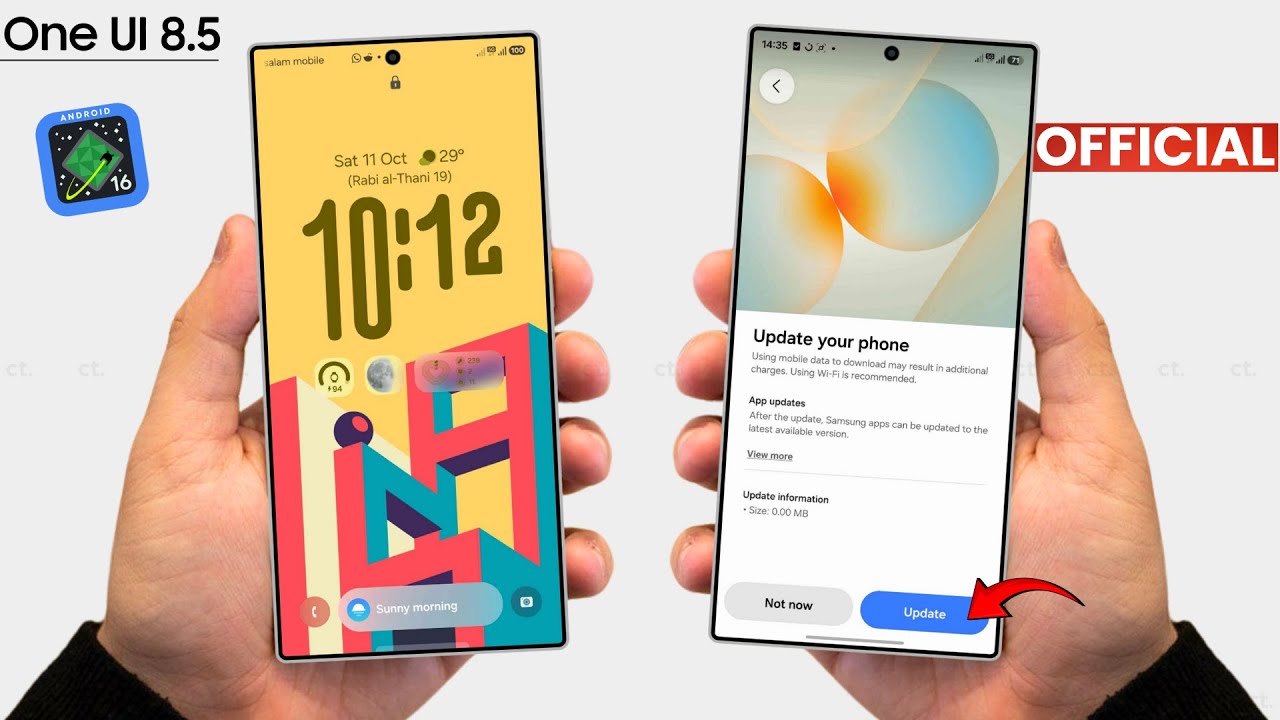

Temuan tersebut mencakup sebuah program berbahaya bernama TrustBastion, yang diklasifikasikan sebagai scareware — jenis malware yang menipu pengguna dengan pesan peringatan palsu tentang infeksi virus pada perangkat. Setelah diinstal, aplikasi ini menipu korban untuk “memperbarui” perangkat lunak melalui antarmuka yang meniru pembaruan sistem resmi, padahal sebenarnya membuka akses kontrol penuh kepada peretas.

Menurut laporan, pelaku memanfaatkan repositori di Hugging Face yang memiliki reputasi baik di kalangan komunitas pengembang AI dan teknologi. Repositori tersebut berisi kode yang tampak sah dan beredar luas, namun telah dimanfaatkan untuk mengunggah versi TrustBastion yang terus diperbarui secara berkala untuk menghindari deteksi perangkat keamanan.

Aksi ini memperlihatkan bagaimana situs-situs dengan reputasi tinggi pun bisa dimanfaatkan sebagai medium distribusi malware bila mekanisme pengawasan keamanan tidak diperketat.

Bagaimana Modusnya Berjalan

Penelitian tersebut mengungkap bahwa pelaku mengunggah ratusan revisi kode dalam jangka waktu singkat di platform Hugging Face. Tingginya intensitas commit kode menunjukkan upaya terus-menerus untuk menghasilkan varian baru script berbahaya agar tetap lolos dari pemindaian antivirus dan sistem keamanan lain.

Begitu TrustBastion diunduh oleh pengguna, aplikasi ini meminta izin akses ke Accessibility Services, sebuah fitur Android yang dirancang untuk membantu pengguna berkebutuhan khusus. Akses ini disalahgunakan, memungkinkan peretas melihat layar, merekam ketukan, dan mencuri kredensial masuk dari aplikasi lain.

Pakarnya menyebut bahwa penggunaan social engineering dalam serangan ini menunjukkan tingkat kecanggihan peretas yang semakin meningkat. Alih-alih mengandalkan domain atau tautan mencurigakan yang mudah dikenali perangkat perlindungan keamanan, pelaku kini memanfaatkan nama dan domain yang sudah akrab bagi banyak pengguna dan developer.

Risiko bagi Pengguna Android

Selain tampilan peringatan palsu yang dirancang meniru pembaruan resmi sistem Google, malware semacam TrustBastion dapat mengakibatkan hilangnya kontrol atas informasi pribadi hingga login ke layanan finansial atau pesan instan. Malware yang meminta hak akses tingkat tinggi seperti Accessibility Services berpotensi merekam segala aktivitas layar dan input pengguna termasuk sandi dan OTP.

Kasus ini juga memperlihatkan pentingnya kehati-hatian saat menerima pop-up peringatan keamanan di browser atau melalui aplikasi yang tidak didistribusikan lewat saluran resmi seperti Google Play Store. Pengguna disarankan tidak mengunduh aplikasi dari sumber tidak resmi dan selalu memeriksa pembaruan sistem melalui menu pengaturan perangkat, bukan melalui jendela peringatan yang tiba-tiba muncul saat menjelajah internet.

Konteks Keamanan Siber yang Lebih Luas

Ancaman ini menjadi bagian dari lanskap keamanan siber yang lebih luas, di mana pencurian kredensial, social engineering, dan malware pencuri data terus meningkat. Serangan seperti phishing, pencurian password, dan credential stuffing juga tercatat sebagai metode umum peretas mendapatkan akses tidak sah ke akun pengguna online.

Badan Siber dan Sandi Negara (BSSN) sebelumnya menekankan bahwa banyak serangan berhasil karena lemahnya pengaturan kata sandi dan kurangnya verifikasi multi-faktor oleh pengguna.

Tips Perlindungan

Praktisi keamanan menyarankan beberapa langkah pencegahan untuk mengurangi risiko serangan siber, di antaranya:

• Hanya mengunduh aplikasi dari toko resmi seperti Google Play Store.

• Memperbarui sistem operasi dan aplikasi dari menu pengaturan perangkat.

• Mengaktifkan verifikasi dua langkah (2FA) untuk akun penting.

• Tidak mengklik tautan mencurigakan atau pop-up yang menawarkan pembaruan sistem atau pemindaian keamanan.

Langkah-langkah ini penting mengingat teknik peretasan semakin mengandalkan kebiasaan pengguna yang sering kali mengabaikan tanda-tanda keamanan yang mencurigakan.

Kasus ini menegaskan bahwa meskipun sebuah situs web memiliki reputasi baik, itu tidak menjamin bahwa setiap konten yang dihosting di dalamnya aman. Perusahaan platform dan komunitas keamanan harus terus memperkuat mekanisme deteksi dan verifikasi untuk mencegah penyalahgunaan teknis seperti ini di masa mendatang.

Baca Juga: Logitech Akui Alami Peretasan Data oleh Kelompok Clop